Úvod do problematiky kybernetické bezpečnosti

V dnešním světě jsou Cyber Security Challenges národní bezpečností, organizacemi od malých až po velké podniky, státní a soukromé univerzity, nemocnice, všechny náchylné k kybernetickým útokům z celého světa. Při hledání nových hrozeb se často potýkáme s problémy, s nimiž se člověk musí vypořádat, aby zajistil své území.

Nedávno jste možná slyšeli, že Wikipedia byla v regionech zemí Středního východu offline (9. září 2019) odpojena, protože byla napadena masivním a širokým distribuovaným útokem odmítnutí služby. Takže pokud zlí chlapci neušetrí bezplatné vzdělání, co méně od nich můžeme očekávat?

Podrobný popis toho, proč by měly být výzvy kybernetické bezpečnosti v roce 2019 nejvyšší prioritou top organizací, je uveden níže.

Hlavní výzvy v oblasti kybernetické bezpečnosti

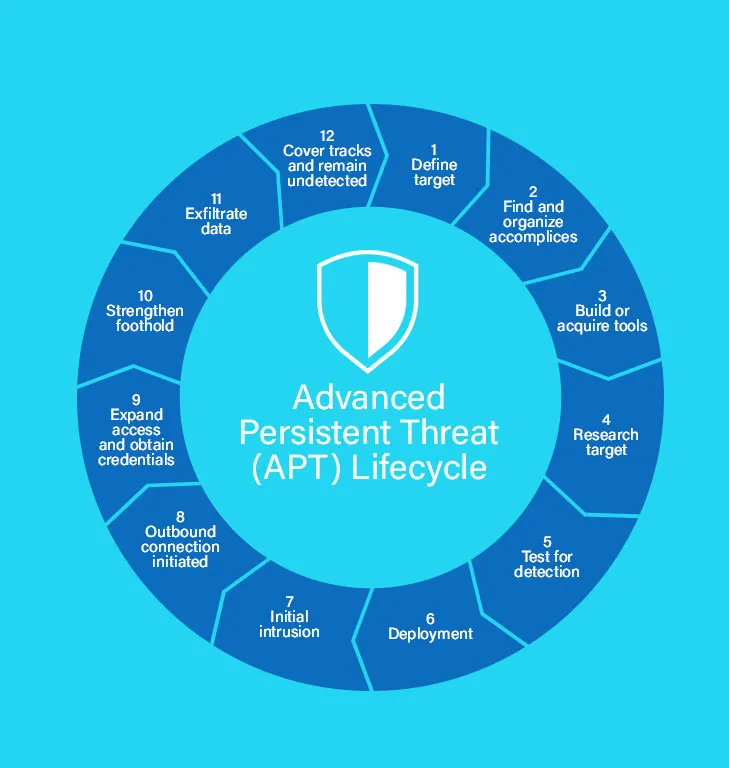

1) Pokročilé perzistentní hrozby

- Pokročilými přetrvávajícími hrozbami jsou hrozby, které kradně pronikají do systémů a serverů a zůstávají tam déle, aniž by si jich někdo všiml / objevil.

- Jsou navrženy speciálně pro těžbu vysoce citlivých informací a v dnešní době se mnoho organizací nedokáže chránit před pokročilými hrozbami.

- APT nejsou jako typický malware, jsou navrženy speciálně tak, aby sloužily účelu, jinými slovy jsou vytvářeny pro cílené útoky. Níže je uveden jeden zobrazený životní cyklus pokročilé přetrvávající hrozby.

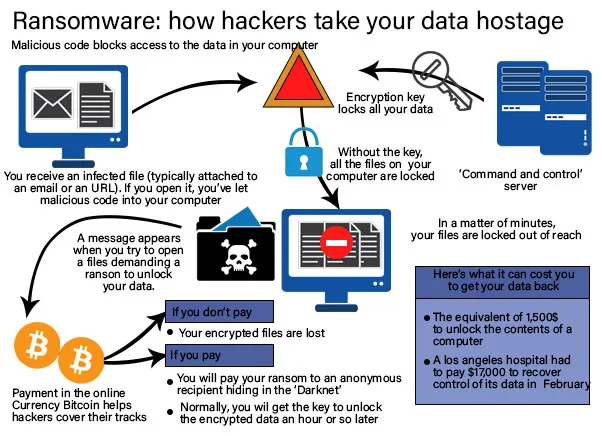

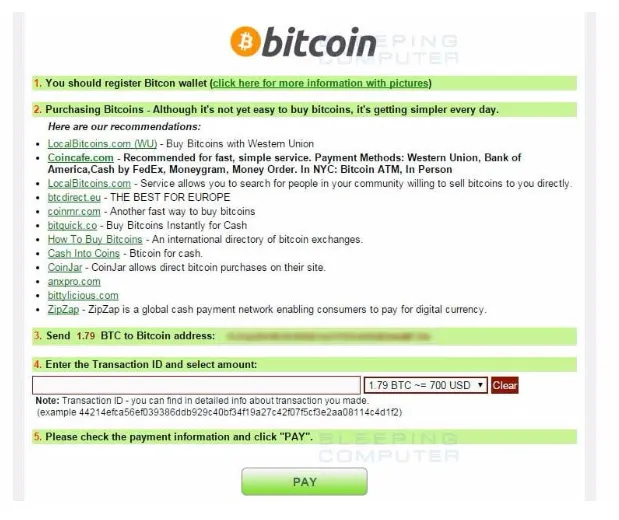

2) Evoluce Ransomware

- V posledních několika letech došlo k rozsáhlému nárůstu útoků na Ransomware. Ransomware lze také klasifikovat jako jeden typ útoků APT, kde malware proniká do vašeho systému, a jak plynou dny, začne pomalu šifrovat všechny soubory.

- Nakonec se všechny soubory v jednom systému zamknou a požaduje se výkupné obvykle ve formě bitcoinů (protože je obtížné je sledovat).

- Jakmile je platba provedena, hackeři poskytují dešifrovací klíč, pomocí kterého mohou být všechna data dešifrována zpět a přístup je vrácen.

- Mohou existovat případy, kdy hacker s velmi špatným přístupem může vzít všechny požadované peníze, ale stále nedává dešifrovací klíč.

- Ransomware je kybou kybernetické bezpečnosti, profesionálů v oblasti dat, IT a vedoucích pracovníků. Níže je uvedena anatomie útoku Ransomware.

Některé z příkladů Ransomware jsou Cryptolocker, Bad Rabbit, Wanna plakat, Goldeneye, Zcrypter, Jigsaw, Petya atd.

3) Hrozby IoT (Útoky prostřednictvím kompromitovaných zařízení IOT)

- IoT znamená internet věcí. IoT je systém vzájemně propojených počítačových, digitálních, mechanických zařízení, která mohou přenášet data přes síť bez potřeby zásahu člověka na člověka a člověka na počítač.

- Všechna tato zařízení IoT mají jedinečný identifikátor, který identifikuje zařízení prostřednictvím jedinečného kódu. V dnešním světě může být každé digitální zařízení, které používáme, připojeno k síti a ano, děje se téměř ve všech částech světa.

- Tímto způsobem ovládáme většinu spotřebičů a zařízení z jednoho provozního bodu - řekněme například váš mobilní telefon. V dnešním světě můžete pomocí svého mobilního telefonu zhasnout světla, ovládat Alexu, ovládat lednici a pračky atd. Mnoho spotřebních zařízení je nyní propojeno.

- Jinými slovy, pokud přistupujete k jednomu zařízení, máte k nim přístup všechny, což vede ke zvýšenému riziku útoků a mezer v cenných papírech.

- Může existovat mnoho důvodů pro tyto mezery, jako jsou nezabezpečená webová rozhraní a přenosy dat, nedostatek znalostí o bezpečnosti, nedostatečné metody ověřování, nezabezpečená wifi atd. Níže je mapa, která ukazuje hrozby související s internetem věcí.

4) Cloud Security

- Existuje strach a mnoho organizací není ochotno dát svá data do cloudu a chtějí být na určitou dobu vyhrazeny, pokud není zajištěno, že cloud je vysoce zabezpečené místo a odpovídá standardům zabezpečení na místě.

- Hlavním důvodem je skutečnost, že velké organizace mají svá vlastní datová střediska a mají nad nimi plnou kontrolu, data se nacházejí na jejich pracovištích a v jejich síti (tj. Vnitřní síti), zatímco v případě cloudu již data nestojí vlastní datová centra společnosti a také síť se stává externí, což představuje riziko.

- K útokům v cloudu dochází jen málo problémů, z nichž je několik - mylné konfigurace cloudu, nezabezpečená API, zranitelnosti Meltdown a Specter, ztráta dat v důsledku přírodní katastrofy nebo lidské chyby.

5) Útoky na kryptoměny a technologie blokovaného řetězce

- Není to tak dlouho, až se začaly zavádět technologie, jako jsou kryptoměny a blockchainy.

- Jelikož tyto technologie právě překročily svou dětskou úroveň a existuje velká cesta k jejich vývoji, tak přijetí těchto technologií společnostmi, ale neprovedení příslušných bezpečnostních kontrol, je velkou hrozbou, v první řadě si nemusí být vědomi mezery sám.

- Doporučuje se proto před implementací těchto technologií porozumět bezpečnostním kontrolám. Mezi provedené útoky patří útok Eclipse, útok Sybil a útok DDOS.

6) Útoky navržené pomocí AI a strojového učení

Není pochyb o tom, že velká data z celého světa jsou přiváděna do systémů AI pro různé účely, což nám pomáhá přijímat naše rozhodnutí. I když je to dobrá stránka, může být i špatná stránka. Hackeři mohou také použít AI a Machine Learning k navrhování inovativních řešení pro provádění sofistikovanějších útoků.

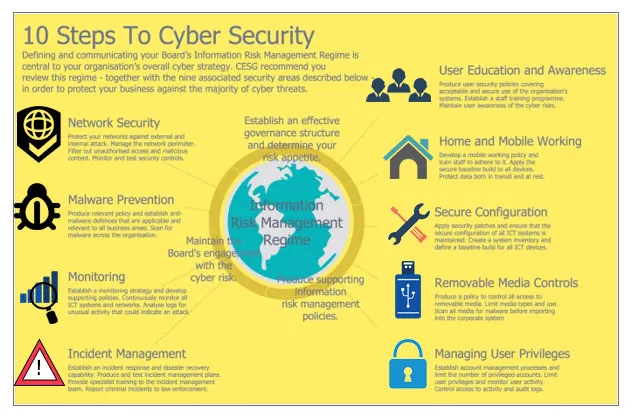

Všechno to bylo o výzvách pro kybernetickou bezpečnost a mluvili jsme o hlavních výzvách, ale mohli bychom se také zajímat o informace o krocích k kybernetické bezpečnosti.

Závěr - výzvy v oblasti kybernetické bezpečnosti

V tomto článku jsme se dozvěděli o hlavních výzvách v oblasti kybernetické bezpečnosti, doufáme, že vám tento článek pomůže získat informace o výzvách v oblasti kybernetické bezpečnosti.

Doporučené články

Toto je průvodce výzvami v oblasti kybernetické bezpečnosti. Zde diskutujeme úvod a hlavní výzvy kybernetické bezpečnosti, které zahrnují pokročilé přetrvávající hrozby, vývoj ransomwaru, hrozby IoT, zabezpečení cloudu, útoky na kryptoměny a technologie přijaté společností Blockchain. Další informace naleznete také v následujících článcích -

- Co je to Cyber Security?

- Druhy počítačové bezpečnosti

- Význam role kybernetické bezpečnosti v našem životě

- Kariéra v oblasti kybernetické bezpečnosti

- Kybernetický marketing

- Eclipse vs IntelliJ | 6 hlavních rozdílů, které byste měli vědět