Úvod do Cloud Security Tools

Cloud computing security označuje širokou řadu technologií, které řídí, využívají a chrání virtualizované datové aplikace, jeho jedinečnou IP, služby a integrovanou infrastrukturu cloud computingu. Jedná se o podjednotku zabezpečení počítače, zabezpečení sítě a další informace o zabezpečení informací. S cloudovou jednotkou jsou spojeny bezpečnostní problémy. Organizace používají cloudovou technologii pro různé účely a každý model má jedinečné funkce. Různý servisní model cloudů je Software jako služba, Infrastruktura jako služba a Platforma jako služba, která je nasazena v jakémkoli soukromém, veřejném, hybridním a komunitním cloudu. Problémy s bezpečností spadají do dvou širokých kategorií, jeden problém se týká poskytovatelů cloudu a další problémy se potýkají zákazníci. V tomto článku budeme podrobně diskutovat o některých důležitých nástrojích zabezpečení cloudu.

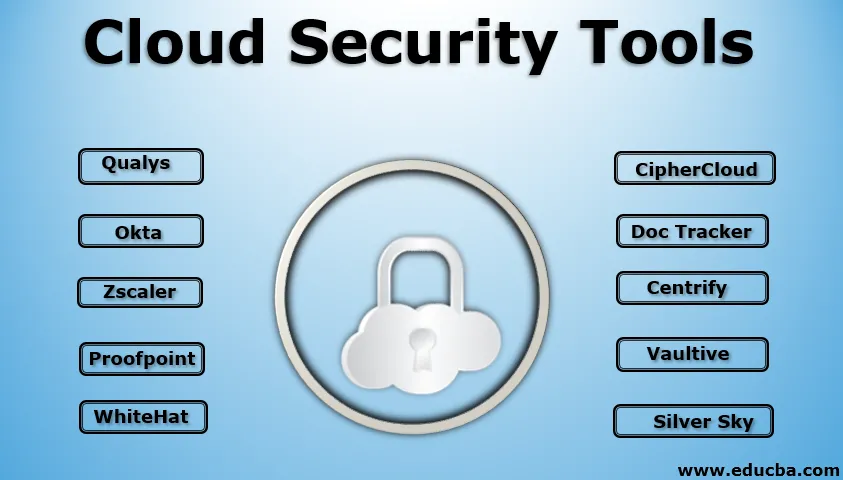

Nejlepší cloudové bezpečnostní nástroje

Velikost společnosti není otázkou bezpečnosti. Dokonce i mobilní telefon má mnoho hesel a zámku vzorů pro ochranu uživatelských dat. Hackeři jsou rozmístěni na každém místě, aby zachytili data, kdykoli existuje špatný firewall. Zabezpečení je tedy první, které je třeba pravidelně kontrolovat. Zde je několik bezpečnostních nástrojů, které jsou slibné a přátelské k instalaci do hardwarových a softwarových systémů.

1. Qualys

Nainstalované nástroje Qualys pro kontrolu všech hrozeb a zabezpečení vašich zařízení a webových aplikací a webových stránek pomocí cloudových řešení. Organizace analyzuje jakýkoli útok škodlivého softwaru a zajišťuje, že data nebo systém uživatele nebudou ovlivněny. Pokud zjistí jakýkoli útok, zobrazí požadované kroky k vyřešení problémů a znovu naskenuje všechny webové stránky a aplikace, aby byl přehledný a efektivně fungoval. Qualys vyrábí firewall typu cloud, který chrání webové stránky před jakoukoli hrozbou.

2. WhiteHat Security

Cílem zabezpečení WhiteHat je chránit webové stránky uživatelů před kořenovou úrovní, která zahrnuje proces kódování. Tento nástroj je k dispozici jako sada balíků s integrovanými pěti různými aplikacemi. První aplikace se používá k ochraně webových stránek a kódování. Druhá aplikace pomáhá identifikovat problémy zjištěné před spuštěním webu během jeho předvýrobní doby. Další aplikace pomáhá uživateli kontrolovat všechny hlavní problémy v živém prostředí. Čtvrtá aplikace umožňuje uživateli přístup k webovým stránkám i přes díry, když je detekována jakákoli záplata. Hlavní z nich funguje jako výzkumné rameno a poskytuje vám alarm s aktualizovanými informacemi o síti zabezpečení uživatelů.

3. Okta

Společnost Okta se zaměřuje na správu identity všech přihlášených osob a jaký je důvod jejich přihlášení. Už má databáze zaměstnanců, kteří se denně přihlašují k základním zdravotním kontrolám a výkonnostním kontrolám, pak má k dispozici údaje o klientech, poskytovatelích cloudových služeb a zákaznících třetích stran. Ví o lidech, kteří pracují na pozadí a mají přístup k lidem. Pomáhá uživateli spravovat aplikace, včetně aplikací Google, salesforce, pracovního dne, sady Microsoft Office Suite 365. Může také sledovat dohody o ochraně dat, tlačítka pro přihlášení a přihlašovací panely.

4. Proofpoint

Proofpoint je nástroj, který se zaměřuje pouze na e-mail, který je automaticky generován z týdenní díry napříč systémy, což je snadno přístupné místo pro hackery. Zabraňuje nejen příchozím datům, ale také zajišťuje každou jedinou jednotku dat, která je odchozí. Pomáhá při prevenci ztráty dat. Funguje také na šifrování a dešifrování zpracování dat a toku dat.

5. Zscaler

Je to produkt pro přímou cloudovou síť, který je používán pro nákladově efektivní a snadné nasazení než staré metody zabezpečení. Firemní produkt Zscaler chrání systémy před pokročilými útoky na hrozby monitorováním a řízením provozu, který vstupuje a vytéká z uživatelské sítě, která funguje jako kontrolní stanoviště. Zabezpečuje a monitoruje mobilní telefon pomocí speciálního palubního panelu pro mobilní aplikace online.

6. CipherCloud

CipherCloud je aplikace, která slouží k zabezpečení všech ostatních služeb a produktů, jako jsou aplikace Google, Amazon webové služby, Chatter, Office 365. Zajišťuje ochranu dat šifrováním, pravidelným sledováním provozu a antivirovou kontrolou.

7. Doc Tracker

Doc Tracker je přítomen v horní části vrstvy zabezpečení, která sdílí soubory z krabice a kanceláře 365. Uživatel by měl použít vrstvu zabezpečení na soubory, pokud na to zapomenou, může ji kdokoli číst, upravovat a ovládat to. Doc Tracker se zaměřuje na prevenci dokumentů z tohoto druhu scénáře. Umožňuje uživateli vědět o druhé osobě, která se chystá získat přístup ke sdílenému souboru. Pokud se snaží manipulovat mimo své limity, může uživatel soubor znovu vytvořit kliknutím na „sdílení“

8. Centrify

Cílem Centrify je správa identit napříč několika aplikacemi a zařízeními. Hlavním cílem je přimět uživatele, zaměstnavatele a zákazníky, aby vypadali stejně jako centrální oblast, kterou je možné prohlížet a přistupovat prostřednictvím firemních politik. Při pokusu o přihlášení z cloudového softwaru nebo cloudových aplikací se spustí alarm. Jedná se o speciální produkt, který funguje pro Samsung Knox a má přidanou funkci ochranného softwaru. Tento produkt umožňuje jediný proces přihlášení.

9. Vaultive

Vaultive funguje jako průhledný síťový server proxy, který leží mezi kyberprostorem a sítí bez jakéhokoli předmluvního zařízení. Před použitím serverů založených na cloudu neočekávejte, že společnost poskytne úplné zabezpečení souborů a dat uživatele, namísto praxe ochraňte vlastní data šifrováním před vstupem na servery. Vaultive zašifruje všechna odchozí data z kanceláře 365 dříve, než se dostanou do sítí a aplikací

10. Stříbrná obloha

Pro zabezpečení v cloudu musí být uživatelem one-stop-shop. Poskytuje monitorování e-mailů a ochranu sítě. Podporuje uživatele, aby se stal klientem dohody HIPAA a PCI. Tento hlavní klient reguluje firemní politiky a zdravotní informace a online platby podniku poskytováním silných vícevrstvých bezpečnostních systémů.

Závěr

Proto musí být zabezpečení jako služba nasazeno a efektivně využíváno v celé síti, aby se zabránilo úniku dat, ztrátě dat a jejich úniku hackery.

Doporučené články

Toto je průvodce nástroji Cloud Security Tools. Zde diskutujeme různé cloudové bezpečnostní nástroje, které jsou slibné a vhodné pro instalaci do vašeho hardwarového a softwarového systému. Další informace naleznete také v dalších souvisejících článcích.

- Problémy s bezpečností IoT

- Nástroje pro analýzu dat zdarma

- Zásady kybernetické bezpečnosti

- Nástroje pro regresní testování

- Firewall zařízení

- Druhy šifry

- Druhy cloud computingu