Co je Malware?

Malware je podobenství, které se používá k označení několika agresivních nebo invazivních typů kódů, a je to krátký název škodlivého softwaru. Počítačoví zločinci vyvíjejí malware, který negativně ovlivňuje zabezpečení systému, ukradne data, obchází kontroly a poškodí hostitelský počítač, jeho software a informace.

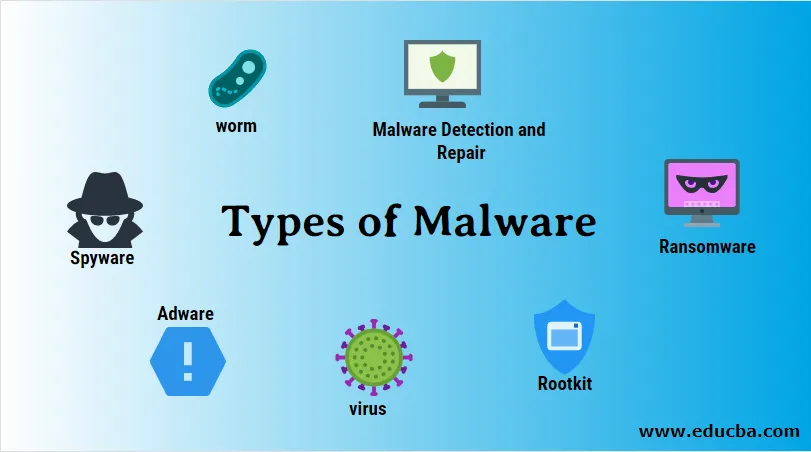

Typy malwaru

Nejdůležitější a nejoblíbenější formy malwaru jsou uvedeny takto:

1. Spyware

- Spyware často používají lidé, kteří chtějí testovat počítačové aktivity svých blízkých. Hackeři samozřejmě mohou při cílených útocích používat spyware k zaznamenávání úhozů obětí a přístupu k heslům nebo duševnímu vlastnictví. Adware a spyware jsou obvykle nejjednodušší odinstalovat, protože nejsou zdaleka tak ošklivé jako jiné malware programy. Zkontrolujte a zastavte škodlivý spustitelný soubor - jste hotovi.

- Metoda použitá pro použití zařízení nebo klienta, ať už je to sociální inženýrství, neodeslaný kód nebo tucet dalších příčin, je mnohem důležitější než skutečný adware nebo spyware. Je to proto, že zatímco účely spywaru nebo adwaru nejsou tak škodlivé, jako trojan se vzdáleným zadním přístupem, všechny používají stejné metody členění. Existence spywarového programu by měla být varováním před určitým druhem zranitelnosti v systému nebo klientovi, než dojde ke skutečně špatným věcem.

2. Adware

- Adware typ softwaru pro zobrazování reklam ve vašem počítači, předávání požadavků na vyhledávání na webové stránky pro reklamy a shromažďování marketingových dat v počítači. Například adware obvykle shromažďuje informace o typech webů, které navštěvujete, aby zobrazovaly vlastní reklamy.

- Někteří se domnívají, že informace shromažďující adware jsou škodlivé adware bez vašeho svolení. Dalším příkladem škodlivého adwaru je rušivá vyskakovací reklama na předstírané opravy počítačových virů nebo špatných výsledků.

3. Počítačový virus

- Počítačový virus je hlavně charakterizován škodlivým softwarem, který se zločinci replikují. Obvykle zacílí a infikuje existující soubory v cílovém systému. Pro provádění škodlivých činností v cílovém systému by se měly viry spouštět, aby se zaměřily na všechny soubory, které může program spustit. Od příchodu počítačů byly viry kolem, alespoň teoreticky.

- John von Neumann provedl své první akademické studium teorie strojů v roce 1949. V 70. letech jsou prvními příklady živé viry. Kromě loupení a poškozování dat používáme systémové prostředky - například k tomu, aby hostitelská síť byla zbytečná nebo neefektivní. Dalším běžným rysem virů je jejich vydání, což ztěžuje jeho identifikaci. Viry jsou nezvané, skrývají se v anonymitě, replikují se, když jsou spuštěny, a obecně pracují v temnotě infikováním jiných dokumentů.

4. Červ

- Červi byli ještě déle než počítačové viry před dny sálových počítačů. E-mail je vzal do modelu na konci 90. let a odborníci na počítačovou bezpečnost byli zasaženi škodlivými červy, které přicházely jako e-mailové přílohy téměř deset let. Jeden jednotlivec by otevřel odčervený e-mail a celá společnost by byla snadno kontaminována. Zvláštní vlastností červa je, že se replikuje sám.

- Vezměte Iloveyouho neslavného červa: Když odešel, byl zasažen téměř každý e-mailový klient na světě, telefonní systémy byly ohromeny (text byl podvodně odesílán), televizní sítě klesly a dokonce i denní papír, který jsem měl na půl dne, byl odložen. Několik dalších červů, včetně SQL Slammer a MS Blaster, poskytlo červu své místo v historii softwarového zabezpečení. Úspěšný červ způsobuje, že jeho schopnost šířit se bez zásahu koncového uživatele je tak zničující. Ve srovnání s tím viry potřebují koncového uživatele, aby jej zahájil alespoň před pokusem infikovat jiné nevinné soubory a uživatele. Červi používají jiné špinavé pracovní soubory a software.

5. Trojan

- Trojan je škodlivý program, který se sám o sobě zdá užitečný. Počítačoví zločinci dodávají trojským koněm pravidelný kód, který přesvědčuje oběť, aby si ji stáhla. Slovo pochází ze starověké řecké historie dřevěného koně používaného přepadením k dobytí města Tróje. Trojské koně na strojích stejně útočí. Užitečným zatížením může být cokoli jiného než backdoor, které útočníkům umožňuje neoprávněný přístup k postiženému zařízení. Trojské koně často poskytují kybernetickým zločincům přístup k IP adresám, heslům a bankovním údajům k osobním informacím od klienta. Keyloggery jej často používají k rychlému zachycení názvů účtů a hesel nebo informací o kreditních kartách a sdělování podrobností malwaru.

- Mnoho útoků ransomware se provádí s trojským koněm uvnitř zdánlivě neškodné části dat, která obsahuje škodlivý software. Odborníci na bezpečnost se domnívají, že trojské koně dnes patří mezi nejnebezpečnější typy malwaru, zejména trojské koně určené k okrádání uživatelů finančních údajů. Některé zákeřné formy trojských koní tvrdí, že zabíjejí viry, ale místo toho přidávají viry.

6. Ransomware

- Malwarové programy, které šifrují informace a uchovávají je jako zotavení, které čeká na výplatu v kryptoměně, byly v posledních letech velkým procentem malwaru a toto procento stále zůstává. Ransomware navíc ochromil podniky, nemocnice, policii a dokonce celá města. Nejsamostatnějšími systémy jsou trojské koně, což znamená, že musí být rozšířeny nějakým druhem sociálního inženýrství. Po spuštění většina uživatelů kontroluje a šifruje soubory během několika minut.

- Pokud klient hledá několik hodin před nastavením šifrovací rutiny, správce škodlivého softwaru přesně určí, kolik si oběť může dovolit, a také zajistí, aby byly odstraněny nebo šifrovány další údajně bezpečné zálohy. Ransomware, stejně jako jakýkoli jiný typ malwaru, se lze vyhnout, ale jakmile dojde k poškození, může být obtížné zvrátit bez silné a kontrolované zálohy. Několik zpráv ukázalo, že zhruba třetina obětí stále platí výkupné a přibližně 30% obětí stále své údaje nezveřejňuje. V každém případě potřebuje jiná zařízení, dešifrovací klíče a více než malou šanci otevřít šifrované soubory, pokud je to možné.

7. Rootkit

- Rootkit je obvykle nebezpečná kolekce softwarových nástrojů, která neoprávněným uživatelům nabízí neoprávněný přístup k počítači. Po instalaci rootkitu může rootkit řadič provádět vzdálené soubory a měnit nastavení systému na hostitelském počítači.

- Většina programů pro malware se dnes označuje jako rootkity nebo rootkity. Malwarové programy se jednoduše pokoušejí změnit základní operační systém, aby software účinně monitorovaly a skryly jej před antimalwarem.

8. Phishing a kopí Phishing

- Phishing je jednou z kybernetických trestných činů, ke kterým dochází, když je kontaktována e-mailová, telefonní nebo textová zpráva, aby se oběť přiměla k tomu, aby poskytla citlivá data, například osobní identifikaci, bankovní údaje a údaje o kreditní kartě, a hesla, které někdo představuje jako legitimní subjekt. Phishing není typ malwaru, technologicky vzato, ale způsob doručení, který zločinci používají k šíření dalších forem malwaru. Kvůli jeho důležitosti a způsobu fungování jsme ji sem zahrnuli do malwarových forem.

- Útok někdy láká osobu, aby klikla na škodlivou adresu URL a oklamala uživatele, aby věřil, že navštěvuje online platební bránu nebo jinou online službu. Škodlivý web poté zaznamená jméno a heslo uživatele a jakékoli další osobní nebo finanční informace. Spear Phishing je typ útoku zaměřeného na konkrétní osobu nebo skupinu lidí, jako je finanční ředitel společnosti, který má přístup k důvěrným finančním informacím.

9. Detekce a opravy malwaru

- Je smutné, že blázen může najít a odinstalovat jednotlivé součásti malwaru. Je snadné udělat chybu a přeskočit část. Proto nevíte, zda malware změnil systém tak, že není opět zcela spolehlivý.

- Pokud odstranění malware a forenzní není správně vyškoleno, zálohujte data (bez nich, pokud je to nutné), naformátujte jednotku a znovu nainstalujte programy a data, pokud je malware detekován.

Příznaky malwaru

Níže jsou uvedeny některé běžné příznaky a příznaky infekce malwarem:

- Omezte počítač, programy a přístup k internetu.

- Webový prohlížeč také přestane fungovat úplně.

- Okna rušivých reklam okamžitě zaplaví vaši obrazovku.

- Neočekávané časté selhání stroje nebo softwaru se neočekávají.

- Úložné diskové úložiště se snižuje.

- Domovská stránka webového prohlížeče byla změněna.

- Lidé, kteří si stěžují na podivné a nesmyslné e-maily

Závěr - typy malwaru

V tomto článku jsme viděli, jaké jsou různé typy malwarů, jak je detekovat spolu s tím, jak můžete zjistit, že váš systém je nebo není malware poškozen. Doufám, že tento článek vám pomůže pochopit malware a jeho typy.

Doporučený článek

Toto je průvodce typy malwaru. Zde diskutujeme malware a nejdůležitější typy malwaru společně s příznaky. Další informace naleznete také v dalších navrhovaných článcích -

- Úvod do Co je Cyber Security?

- Zásady kybernetické bezpečnosti 10 hlavních principů

- Kybersecurity Framework with Components

- Otázky k rozhovoru s kybernetickým zabezpečením

- Top 12 Porovnání Mac vs IP adres